2025年4月安全通告

发布时间:2025-05-14 11:44:53

新闻来源:贵州融创智云信息科技有限公司

1. 概述

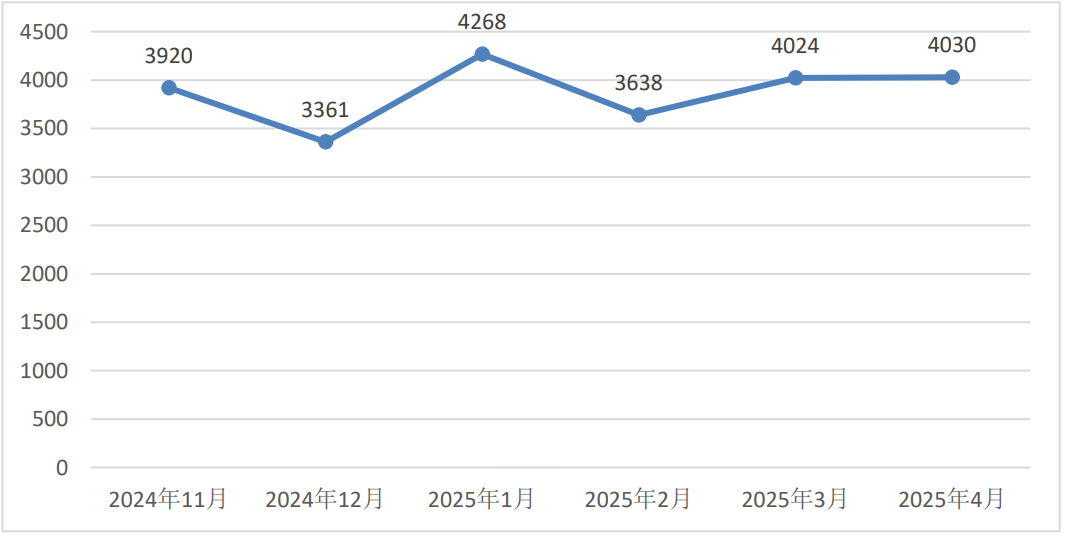

根据中国国家信息安全漏洞库的数据统计,2025 年 4 月新增安全漏洞 4030 个,与上月(4024 个)相比增加了 0.15%。根据近 6 个月漏洞新增数量统计图,平均每月漏洞数量达到 3874 个。4月的行业动态中,涉及《网络安全法》修订草案公开征求意见,聚焦关键信息基础设施安全与个人信息保护。此外,Ollama大模型工具被发现存在严重安全隐患,易导致数据泄露与服务中断,提醒用户加强加固措施。此外,微软、SAP、思科等公司也发布了多个高危漏洞,建议相关企业及时更新修复以防止远程代码执行与数据泄露。

图1 2024年11月至2025年4月漏洞新增数量统计图

2. 信息安全行业动态

2.1. 关于公开征求《中华人民共和国网络安全法(修正草案再次征求意见稿)》意见的通知

2025年4月,国家互联网信息办公室发布了《关于公开征求〈中华人民共和国网络安全法(修正草案再次征求意见稿)〉意见的通知》,面向社会各界公开征求意见。

此次修订草案主要聚焦于加强关键信息基础设施的安全保护、完善个人信息保护制度、强化网络安全责任追究机制等方面,旨在适应数字经济快速发展的新形势,提升国家网络安全治理能力。

修订草案的亮点包括:

1.明确关键信息基础设施运营者的安全保护义务,强化网络安全等级保护制度。

2.加强个人信息保护,明确数据处理活动的合法性要求。

3.完善网络安全责任追究机制,明确违法行为的法律责任。

该草案自发布之日起,已面向社会各界公开征求意见,公众可通过指定渠道提交反馈意见。

2.2. 关于大模型工具Ollama存在安全风险的情况通报

据清华大学网络空间测绘联合研究中心分析,开源跨平台大模型工具Ollama默认配置存在未授权访问与模型窃取等安全隐患。鉴于目前DeepSeek等大模型的研究部署和应用非常广泛,多数用户使用Ollama私有化部署且未修改默认配置,存在数据泄露、算力盗取、服务中断等安全风险,极易引发网络和数据安全事件。

一、风险隐患详情

使用Ollma在本地部署DeepSeek等大模型时,会在本地启动一个Web服务,并默认开放11434端口且无任何鉴权机制。该服务直接暴露在公网环境,存在以下风险:

1、未授权访问:未授权用户能够随意访问模型,并利用特定工具直接对模型及其数据进行操作,攻击者无需认证即可调用模型服务、获取模型信息,甚至通过恶意指令删除模型文件或窃取数据。

2、数据泄露:通过特定接口可访问并提取模型数据,引发数据泄露风险。如:通过/api/show接口,攻击者能够获取模型的license等敏感信息,以及其他接口获取已部署模型的相关敏感数据信息。

3、攻击者可利用Ollama框架历史漏洞(CVE-2024-39720/39722/39719/39721),直接调用模型接口实施数据投毒、参数窃取、恶意文件上传及关键组件删除等操作,造成模型服务的核心数据、算法完整性和运行稳定性面临安全风险。

二、安全加固建议

1、限制Ollama监听范围:仅允许11434端口本地访问,并验证端口状态。

2、配置防火墙规则:对公网接口实施双向端口过滤,阻断11434端口的出入站流量。

3、实施多层认证与访问控制:启用API密钥管理,定期更换密钥并限制调用频率。部署IP白名单或零信任架构,仅授权可信设备访问。

4、禁用危险操作接口:如push/delete/pull等,并限制chat接口的调用频率以防DDoS攻击。

5、历史漏洞修复:及时更新Ollama至安全版本,修复已知安全漏洞。目前,已有大量存在此类安全隐患的服务器暴露在互联网上。建议广大用户加强隐患排查,及时进行安全加固,发现遭网络攻击情况第一时间向当地公安网安部门报告,配合公安网安部门开展调查处置工作。国家网络与信息安全信息通报中心将进一步加强监测并适时发布后续通报。

3. 信息安全事件

3.1. 微软 4 月补丁日披露多项高危漏洞

事件背景 :微软每月会定期发布安全补丁更新,以修复其产品中存在的各类安全漏洞。2025 年 4 月的补丁日共披露了 121 个漏洞,其中 11 个漏洞标记为严重漏洞,涉及 Microsoft Windows、Microsoft Office、Visual Studio、Microsoft Azure 等多个产品,这些产品在全球范围内被广泛使用,一旦被攻击者利用,可能导致远程代码执行、权限提升、信息泄露等严重后果。

事件详情 :此次披露的漏洞中,部分漏洞如 Windows 通用日志文件系统驱动程序权限提升漏洞(CVE-2025-29824)等已被发现存在在野攻击利用。攻击者可借助这些漏洞,通过精心构造的恶意代码,在受影响的系统上实现权限提升或远程代码执行,进而完全控制目标系统,威胁用户数据安全及系统稳定性。

安全建议 :相关用户和企业应高度重视,及时安装微软官方发布的安全补丁,以修复漏洞,防止系统遭受攻击。同时,定期对系统进行安全检测与维护,采取合理的安全配置策略,如限制不必要的文件上传、设置严格的访问控制权限等,进一步提升系统安全性。

3.2. SAP NetWeaver 0day 漏洞被利用事件

事件背景 :SAP NetWeaver 是一款广泛应用于企业信息系统集成的中间件平台,许多大型企业的核心业务系统依赖该平台实现数据交互与业务流程整合。其在企业数字化运营中扮演着重要角色,因此针对该平台的漏洞攻击可能对企业的正常运营造成重大影响。

事件详情 :4 月 22 日,研究人员警告称,SAP NetWeaver 中的一个 0day 漏洞(CVE-2025-31324,CVSS 评分为 10/10)可能已被初始访问代理利用。该漏洞存在于 SAP NetWeaver Visual Composer 元数据上传器中,由于缺乏适当的授权检查,攻击者可未经身份验证上传恶意可执行文件至系统,并通过 GET 请求执行,从而完全控制目标 SAP 环境。

安全建议 :使用 SAP NetWeaver 的企业应密切关注官方发布的安全公告,及时应用提供的补丁或修复方案。同时,加强网络访问控制,限制对 SAP NetWeaver 系统的外部访问,采用入侵检测系统等安全防护措施,监测并防范潜在的攻击行为。

4. 信息安全漏洞

4.1. 微软公司发布的安全漏洞

1、Microsoft Office 资源管理错误漏洞

漏洞编号:CNNVD-202503-1290 CVE-2025-26630

漏洞描述:Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。该产品常用组件包括Word、Excel、Access、Powerpoint、FrontPage等。Microsoft Office存在资源管理错误漏洞。攻击者利用该漏洞可以远程执行代码。

以下产品和版本受到影响:Microsoft Office 2019 for 32-bit editions,Microsoft Office 2019 for 64-bit editions,Microsoft 365 Apps for Enterprise for 32-bit Systems,Microsoft 365 Apps for Enterprise for 64-bit Systems,Microsoft Office LTSC 2021 for 64-bit editions,Microsoft Office LTSC 2021 for 32-bit editions,Microsoft Office LTSC 2024 for 32-bit editions,Microsoft Office LTSC 2024 for 64-bit editions,Microsoft Access 2016 (32-bit edition),Microsoft Access 2016 (64-bit edition)。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2025-26630

解决方案:根据链接将部署相应版本的补丁程序。

2、Microsoft Hyper-V 安全漏洞

漏洞编号:CNNVD-202501-1977 CVE-2025-21333

漏洞描述:Microsoft Hyper-V是美国微软(Microsoft)公司的一个应用程序。一种系统管理程序虚拟化技术,能够实现桌面虚拟化。Microsoft Hyper-V存在安全漏洞。攻击者利用该漏洞可以提升权限。

以下产品和版本受到影响:Windows 10 Version 21H2 for x64-based Systems,Windows 11 Version 22H2 for ARM64-based Systems,Windows 11 Version 22H2 for x64-based Systems,Windows 10 Version 22H2 for x64-based Systems,Windows Server 2025 (Server Core installation),Windows 11 Version 23H2 for ARM64-based Systems,Windows 11 Version 23H2 for x64-based Systems,Windows Server 2022, 23H2 Edition (Server Core installation),Windows 11 Version 24H2 for ARM64-based Systems,Windows 11 Version 24H2 for x64-based Systems,Windows Server 2025。

相关链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21333

解决方案:根据链接将部署相应版本的补丁程序。

3、Microsoft Office 安全漏洞

漏洞编号:CNNVD-202501-2008 CVE-2025-21402

漏洞描述:Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。该产品常用组件包括Word、Excel、Access、Powerpoint、FrontPage等。Microsoft Office OneNote存在安全漏洞。攻击者利用该漏洞可以远程执行代码。

以下产品和版本受到影响:Microsoft Office LTSC for Mac 2021,Microsoft Office LTSC for Mac 2024,Microsoft OneNote for Mac。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2025-21402

解决方案:根据链接将部署相应版本的补丁程序。

4、Microsoft Office 资源管理错误漏洞

漏洞编号:CNNVD-202503-1290 CVE-2025-26630 漏洞描述:Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。该产品常用组件包括Word、Excel、Access、Powerpoint、FrontPage等。Microsoft Office存在资源管理错误漏洞。攻击者利用该漏洞可以远程执行代码。

以下产品和版本受到影响:Microsoft Office 2019 for 32-bit editions,Microsoft Office 2019 for 64-bit editions,Microsoft 365 Apps for Enterprise for 32-bit Systems,Microsoft 365 Apps for Enterprise for 64-bit Systems,Microsoft Office LTSC 2021 for 64-bit editions,Microsoft Office LTSC 2021 for 32-bit editions,Microsoft Office LTSC 2024 for 32-bit editions,Microsoft Office LTSC 2024 for 64-bit editions,Microsoft Access 2016 (32-bit edition),Microsoft Access 2016 (64-bit edition)。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2025-26630

解决方案:根据链接将部署相应版本的补丁程序。

4.2 Cisco公司发布的安全漏洞

1、Cisco Firepower Threat Defense和Cisco FirePOWER Services存在拒绝服务漏洞

漏洞编号:CNVD-2025-05986 CVE-2024-20351

漏洞描述:Cisco Firepower Threat Defense(FTD)和Cisco FirePOWER Services都是美国思科(Cisco)公司的产品。Cisco Firepower Threat Defense是一套提供下一代防火墙服务的统一软件。Cisco FirePOWER Services是种综合安全解决方案,旨在增强网络安全性。Cisco Firepower Threat Defense和Cisco FirePOWER Services存在拒绝服务漏洞,该漏洞源于对TCP/IP网络流量处理不当。攻击者可利用该漏洞导致系统拒绝服务。

相关链接: https://nvd.nist.gov/vuln/detail/CVE-2024-20351

解决方案:根据链接将部署相应版本的补丁程序。

2、Cisco IP Phone信息泄露漏洞

漏洞编号:CNVD-2025-05983 CVE-2024-20445

漏洞描述:Cisco IP Phone是美国思科(Cisco)公司的一个硬件设备。提供通话功能的IP电话。Cisco IP Phone存在信息泄露漏洞,该漏洞源于基于会话初始协议(SIP)的电话负载的Web UI中敏感信息存储不当。攻击者可利用该漏洞访问设备中的敏感信息。

相关链接: https://nvd.nist.gov/vuln/detail/CVE-2024-20445

解决方案:根据链接将部署相应版本的补丁程序。

4.2. OpenSSL 公司发布的安全漏洞

1、OpenSSL 安全漏洞

漏洞编号:CNNVD-202502-983 CVE-2024-12797

漏洞描述:OpenSSL是OpenSSL团队的一个开源的能够实现安全套接层(SSLv2/v3)和安全传输层(TLSv1)协议的通用加密库。该产品支持多种加密算法,包括对称密码、哈希算法、安全散列算法等 OpenSSL 3.2版本、3.3版本和3.4版本存在安全漏洞,该漏洞源于存在认证检测缺陷,会导致中间人攻击。

相关链接:http://www.openwall.com/lists/oss-security/2025/02/11/3

解决方案:根据链接将部署相应版本的补丁程序。

4.3. 威睿(VMware)公司发布的安全漏洞

威睿(VMware)本月暂无安全漏洞。

4.4. 华为公司发布的安全漏洞

1、Huawei HarmonyOS和EMUI HiView模块存在未明漏洞

漏洞编号:CNVD-2025-06055 CVE-2024-54097 漏洞描述:Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。Huawei EMUI是华为公司开发的一种基于Android操作系统的用户界面。Huawei HarmonyOS和EMUI HiView模块存在安全漏洞,攻击者可利用该漏洞影响机密性和完整性。

相关链接:https://consumer.huawei.com/en/support/bulletin/2024/12/

解决方案:根据链接将部署相应版本的补丁程序。

2、Huawei HarmonyOS和EMUI ExternalStorageProvider模块输入验证漏洞

漏洞编号:CNVD-2025-06051 CVE-2024-57960

漏洞描述:Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。Huawei EMUI是华为公司开发的基于Android操作系统的定制化用户界面。Huawei HarmonyOS和EMUI ExternalStorageProvider模块存在输入验证漏洞,攻击者可利用该漏洞影响服务机密性。

相关链接:https://consumer.huawei.com/en/support/bulletin/2025/2/

解决方案:根据链接将部署相应版本的补丁程序。

3、Huawei HarmonyOS权限许可和访问控制问题漏洞

漏洞编号:CNVD-2025-02543 CVE-2024-56436

漏洞描述:Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。Huawei HarmonyOS存在安全漏洞,攻击者可利用该漏洞导致机密性受影响。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2024-56436

解决方案:根据链接将部署相应版本的补丁程序。

4.5. IBM公司发布的安全漏洞

1、IBM IBM MQ代码执行漏洞

漏洞编号:CNVD-2025-05563 CVE-2025-0975

漏洞描述:IBM MQ是美国国际商业机器(IBM)公司的一款消息传递中间件产品。该产品主要为面向服务的体系结构(SOA)提供可靠的、经过验证的消息传递主干网。IBM MQ存在代码执行漏洞,该漏洞源于转义字符中和不当,攻击者可利用该漏洞执行恶意代码。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2025-0975

解决方案:根据链接将部署相应版本的补丁程序。

2、IBM Control Center跨站脚本漏洞

漏洞编号:CNVD-2025-05215 CVE-2023-35894

漏洞描述:IBM Control Center是美国国际商业机器(IBM)公司的一个集中式监控和管理系统。IBM Control Center 6.2.1至6.3.1版本存在跨站脚本漏洞,该漏洞源于HOST标头输入验证不当,攻击者可利用该漏洞注入精心设计的有效载荷执行任意Web脚本或HTML。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2023-35894

解决方案:根据链接将部署相应版本的补丁程序。

3、IBM ApplinX跨站请求伪造漏洞

漏洞编号:CNVD-2025-06205 CVE-2024-49795

漏洞描述:IBM ApplinX是美国国际商业机器(IBM)公司的一个专注于将绿屏界面转换为基于Web的现代应用程序。IBM ApplinX存在跨站请求伪造漏洞,攻击者可利用该漏洞构建恶意URI,诱使请求,可以目标用户上下文执行恶意操作。

相关链接:https://www.ibm.com/support/pages/node/7182522

解决方案:根据链接将部署相应版本的补丁程序。

4.6. Apache安全漏洞

1、Apache Atlas跨站脚本漏洞

漏洞编号:CNVD-2025-05706 CVE-2024-46910

漏洞描述:Apache Atlas是美国阿帕奇(Apache)基金会的一套可伸缩和可扩展的核心功能治理服务。Apache Atlas存在跨站脚本漏洞,该漏洞源于应用对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞执行跨站脚本攻击,并可能假冒其他用户。

相关链接:http://www.openwall.com/lists/oss-security/2025/02/12/2

解决方案:根据链接将部署相应版本的补丁程序。

2、Apache EventMesh反序列化漏洞

漏洞编号:CNVD-2025-05699 CVE-2024-56180

漏洞描述:Apache EventMesh是美国阿帕奇(Apache)基金会的新一代无服务器事件中间件,用于构建分布式事件驱动应用程序。Apache EventMesh 1.11.0之前版本存在反序列化漏洞,该漏洞源于应用程序在接收用户提交的序列化数据的不安全反序列化处理,攻击者可利用该漏洞通过hessian反序列化rpc协议发送受控消息和远程代码执行。

相关链接:https://nvd.nist.gov/vuln/detail/CVE-2024-56180

解决方案:根据链接将部署相应版本的补丁程序。

3、Apache Doris路径遍历漏洞

漏洞编号:CNVD-2025-05704 CVE-2024-48019

漏洞描述:Apache Doris是美国阿帕奇(Apache)基金会的一个现代MPP分析数据库产品。可以提供亚秒级查询和高效的实时数据分析。Apache Doris存在路径遍历漏洞,该漏洞源于程序未能正确地过滤资源或文件路径中的特殊元素。攻击者可利用该漏洞读取服务器文件系统中的任意文件。

相关链接:http://www.openwall.com/lists/oss-security/2025/02/04/2

解决方案:根据链接将部署相应版本的补丁程序。

4.7. Oracle的安全漏洞

1、Oracle Shipping Execution信息泄露漏洞

漏洞编号:CNVD-2025-02855 CVE-2021-35563

漏洞描述:Oracle E-Business Suite(电子商务套件)是美国甲骨文(Oracle)公司的一套全面集成式的全球业务管理软件。该软件提供了客户关系管理、服务管理、财务管理等功能。Oracle E-Business Suite的Oracle Shipping Execution存在信息泄露漏洞。攻击者可利用该漏洞通过HTTP网络访问破坏Oracle Shipping Execution,并对Oracle Shipping Execution关键数据和所有可访问数据进行未授权访问、创建、删除和修改。

相关链接: https://nvd.nist.gov/vuln/detail/CVE-2021-35563

解决方案:根据链接将部署相应版本的补丁程序。